在互联网的日常运营中,网络爬虫技术被广泛应用于数据采集、搜索引擎优化以及信息监控等领域。随着爬虫技术的不断发展,它也成为了网络攻击者入侵的重要工具。尤其是在暗网这样的“禁地”中,爬虫技术的入侵行为已经引起了极大的关注。为了应对这一日益严峻的安全形势,相关机构和企业开始研究并公开了针对爬虫入侵的拦截机制,力图建立更为完善的防护体系。

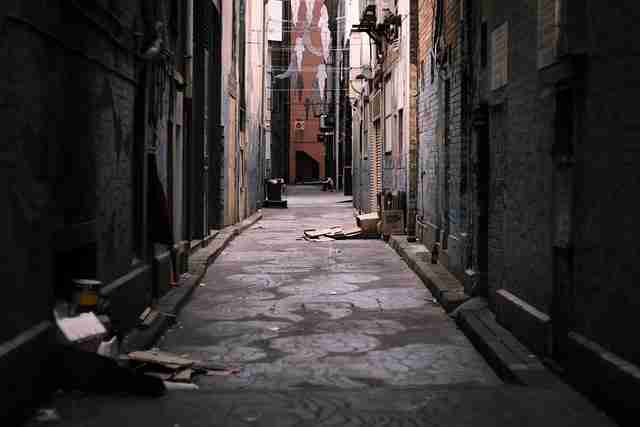

爬虫技术的核心功能是通过自动化脚本对网站进行批量访问和数据抓取。在合法使用的情况下,爬虫能够有效地提升信息流动的效率。许多不法分子则利用爬虫技术进行数据盗取、系统崩溃等恶意行为。这些行为不仅严重影响了网站的正常运营,甚至可能导致企业的商业机密被泄露。尤其是在暗网的深层区域,这些爬虫的行为极为隐秘,给网络安全带来了巨大的威胁。

目前,爬虫技术的入侵现状日趋复杂,单纯依靠传统的防火墙和简单的访问控制已经无法有效防范这些高级爬虫的攻击。随着爬虫技术的不断发展,许多黑客开始通过更为隐秘的方式对目标网站进行攻击。传统的拦截方式如IP封锁、请求频率限制等手段,已经逐渐无法应对日益复杂的爬虫行为。

针对这一挑战,许多网络安全企业开始研究更加高效的爬虫拦截机制。这些机制通常通过分析访问日志、识别爬虫的行为特征以及利用机器学习等技术,来实时判断和拦截爬虫访问。通过精确的行为识别和智能化的预警系统,企业能够在早期就发现并封堵爬虫入侵,确保网站的安全性和数据的完整性。

例如,一些安全公司已经开发出基于行为分析的爬虫识别系统,通过分析访问者的访问路径、请求频率、请求模式等行为特征,准确判断是否为爬虫。与传统的基于IP封锁和访问频率限制的方式不同,这种基于行为分析的系统可以更为细致地判断每一次访问请求的合法性,从而有效地拦截潜在的爬虫攻击。

随着加密技术的不断进步,网络安全的加密层次也越来越高。在爬虫入侵的防护体系中,越来越多的企业开始应用先进的加密技术来保护数据的安全。例如,数据传输过程中使用SSL/TLS协议加密,避免数据在传输过程中被爬虫窃取。一些企业还通过加密数据库和访问日志的方式,进一步提升了防护能力,使得即使爬虫成功入侵,也无法轻易获取敏感信息。

随着技术的不断进步,爬虫入侵的手段也在不断变化。从最初的简单爬虫到如今的智能化爬虫,技术的不断升级让拦截措施面临前所未有的挑战。为了应对这一变化,网络安全行业开始关注智能化防护系统的构建,并积极研发深度学习、人工智能等新兴技术,以应对更加复杂的爬虫攻击。

这些智能化防护系统能够根据实时数据的变化自动调整防护策略,预测并识别潜在的爬虫威胁。一些高端的防护系统甚至能够模仿人类用户的行为模式,误导爬虫系统,使其陷入“迷宫”般的防护圈套,从而有效阻止爬虫的攻击。这种新型的防护机制不仅提高了网络安全的防护能力,也为企业提供了更加灵活和高效的解决方案。

随着爬虫技术的日益智能化,爬虫攻击的加密率再创新高。现在的爬虫不仅仅是通过简单的IP伪装和请求频率的调整来绕过检测,更加注重加密技术的应用,以达到隐蔽攻击的目的。这些爬虫通常会采用多层加密手段,在访问请求中加入随机数据、伪装请求头信息等技术手段,使得传统的防火墙和反爬虫机制难以识别。

为了应对这种新型的爬虫攻击,企业在提升加密技术的也不断优化访问日志的管理和分析系统。通过记录每一条访问日志,并对日志数据进行加密处理,企业能够有效防止爬虫通过直接读取日志文件获得网站结构和数据。与此通过对日志数据的智能分析,企业可以实现实时监控,及时发现任何异常访问行为。

例如,一些顶级的防护系统会在每次访问请求时生成一个唯一的加密标识符,并通过安全的加密算法对其进行保护。这种加密标识符将作为爬虫识别的关键,只有合法的访问者才能获得正确的标识符,从而通过验证。而爬虫由于无法获取到有效的标识符,便无法通过验证,直接被拦截。

在信息安全领域,越来越多的企业开始重视“零信任”架构的建设。零信任架构的核心理念是:不信任任何用户或设备,所有的访问请求都需要经过严格的验证和授权。这一理念与爬虫拦截机制高度契合。通过零信任架构,企业能够在任何时间、任何地点对访问进行全面的监控和控制,极大地降低了爬虫入侵的风险。

随着网络安全技术的不断创新,爬虫拦截技术的有效性和准确性也在不断提高。通过加密技术、行为分析和智能化防护,企业能够构建更加牢固的防护体系,保护自己的数据免受爬虫入侵的威胁。而对于爬虫攻击者来说,想要通过传统的爬虫手段入侵网站,已变得越来越困难。未来,随着更多先进技术的应用,爬虫拦截机制将变得更加智能、精准和高效。

总体来说,爬虫技术的入侵现状和防护措施已经进入了一个全新的阶段。从传统的防火墙到如今的智能化防护,网络安全行业正在经历一次技术革命。企业需要不断提升自己的安全防护能力,才能在这一场信息安全的竞争中占据有利位置。随着加密技术和行为分析技术的不断进步,我们有理由相信,未来的网络世界将更加安全,爬虫技术的威胁也将得到有效遏制。