随着互联网的快速发展,信息安全的挑战愈发复杂,尤其是在暗网等隐秘网络环境中。暗网的匿名性和隐蔽性吸引了大量不法分子和黑客的活动,使得这些网络的安全问题成为全球关注的焦点。近年来,跨区跳转作为暗网攻击中的一项重要技术,越来越多地被应用到恶意攻击和信息窃取中。而在这种背景下,如何有效分析和防御这些跨区跳转路径,成为了信息安全研究领域中的一项紧迫任务。

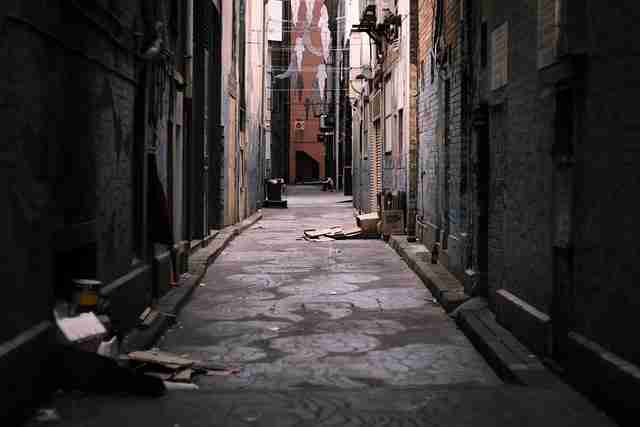

暗网跨区跳转路径演练,是一项模拟攻击技术,旨在通过仿真暗网环境中的跳转路径,分析其弱点并加以防御。这一过程不仅仅是对系统漏洞的检测,更是对防护措施的有效性评估。通过这一演练,我们可以清晰地看到,暗网中的攻击者是如何通过跳跃式的路径避开追踪,如何通过动态节点的生成,不断改变攻击轨迹,从而在攻击过程中最大化其匿名性。

跨区跳转路径演练不仅仅依赖于技术的不断创新,更需要在实际操作中针对性地构建漏洞分析框架。每一次跳转路径的演练,都是对网络防护系统的深度剖析和修复机会。而对于攻击者来说,掌握了跨区跳转的策略,他们能够在多个不同的网络区之间,迅速切换并躲避追踪。为了应对这一挑战,越来越多的网络安全专家开始着手构建动态节点,以提高防御的灵活性和有效性。

匿名交流系统作为暗网中的一项核心技术,利用其强大的匿名性为用户提供了隐匿身份的交流方式。正是这种匿名性,也让匿名交流系统成为了攻击者的主要目标。通过对匿名交流系统漏洞的详细分析,我们发现其中存在着许多潜在的安全隐患。攻击者可以通过渗透这些漏洞,获取大量敏感信息,并进一步加大对目标的攻击力度。由此可见,漏洞分析和动态节点的构建对于提升匿名交流系统的安全性,具有不可忽视的作用。

在这次的跨区跳转路径演练中,我们不仅重视了漏洞分析,还将重点放在了动态节点的构建上。动态节点的概念,指的是网络中的可变节点,通过实时生成和变更节点位置,可以有效对抗攻击者的追踪。这样一来,即便攻击者试图通过复杂的路径进行攻击,也会因为节点的动态变化而失去目标,最终无法成功入侵系统。

跨区跳转的技术细节

在暗网环境中,跨区跳转路径的构建涉及到多个技术环节,其中包括节点的选择、跳转路径的设置、跳跃机制的实施等。这些环节相互配合,形成了一个完整的攻击链条。而攻击者在选择路径时,往往会选择路径较长、节点较多的跳跃方式,旨在避免被防护系统及时识别。

例如,一些高阶攻击者通过将目标服务器设置为跳转节点,并使用多个中转节点进行绕行,可以极大增加追踪难度。每一个中转节点的作用,都是对攻击路径的隐匿和规避,而每一个跳跃点的切换,则使得追踪系统难以实时捕捉到攻击者的行为轨迹。为了防御这一策略,安全专家们提出了构建动态节点和频繁变化的网络拓扑结构的方案。通过不断变动的节点和路径,不仅可以增加攻击者的入侵成本,还能有效避免其对特定节点的攻击。

动态节点构建的核心理念,是通过随机生成和实时变化的节点位置,来干扰攻击者的路径分析。与传统的固定节点相比,动态节点的灵活性使得攻击者无法在预设的路径上进行连续攻击。通过在网络中不断调整节点位置,配合不规则的跳跃机制,攻击者很难预测节点的位置变化,从而无法根据固定路径进行攻击。

在动态节点构建的过程中,系统需要实时监控网络中每一个节点的状态,确保节点的变化不会影响系统的稳定性和可靠性。还需要通过高效的算法来评估节点的安全性,及时识别潜在的风险和漏洞,并进行修复。这一过程中,系统的自我修复能力和智能化防护机制至关重要。一旦系统检测到异常活动,就能够自动调整节点布局,从而使得攻击者的攻击路径无法延续。

动态节点的构建还与匿名交流系统的漏洞修复密切相关。随着匿名交流系统的不断发展,其技术架构也在不断演化。很多时候,攻击者利用系统漏洞进行攻击,往往能够绕过防火墙、加密协议等安全措施,从而窃取用户信息或进行其他恶意活动。因此,匿名交流系统中的漏洞修复工作尤为重要。漏洞分析不仅要找出系统中的安全漏洞,更要考虑如何通过动态节点的调整,使得系统的防护能力不断升级。

通过对匿名交流系统漏洞的深度分析,我们发现,攻击者通常通过对系统漏洞的精准把握,来定位和攻击弱点。而一旦动态节点开始运作,攻击者将面临更加复杂的网络环境。这种环境变化的不可预测性,将有效增加攻击者的攻击难度,并显著提高攻击的成本。

动态节点的实施效果

动态节点的成功实施,不仅提高了网络的安全防护能力,也为安全专家提供了一个可持续的防护策略。通过持续监控和调整节点,防护系统能够适应不同攻击方式,并快速响应突发事件。这一技术的实施,提升了匿名交流系统的稳定性,减少了被攻击的可能性。

随着跨区跳转技术的不断发展,防御策略也在不断演进。动态节点作为一种创新的防御方式,将在未来的网络安全防护中占据越来越重要的地位。对于信息安全行业而言,动态节点的研究与应用,将是破解暗网攻击、提高匿名交流系统安全性的关键所在。

在未来,我们预计将会有更多先进的技术手段出现,帮助我们应对越来越复杂的网络安全威胁。而跨区跳转路径演练和动态节点构建的结合,将成为打击暗网攻击、提升系统防护能力的重要工具,助力信息安全行业走向更高的技术峰值。