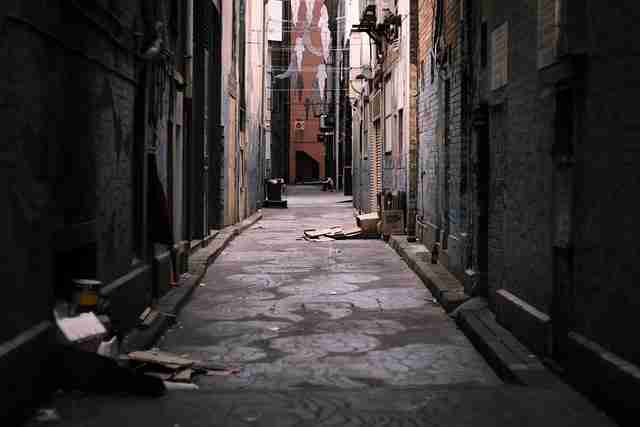

暗网,作为互联网的“黑暗面”,一直以来都被视为一个神秘且危险的存在。它不仅是匿名交易、非法活动的温床,也是网络安全和法律监管的巨大挑战。而其中最为引人注目的,莫过于暗网禁地的访问机制。许多用户都渴望接触暗网,探索那些隐藏在表面之下的秘密,但真正进入这些禁地的难度极高。这一切都源于暗网访问机制的巧妙设计,它不仅仅是技术上的难题,更涉及到用户行为的深刻洞察。今天,我们将深入分析这些机制,并揭示破解入口的可能路径。

暗网禁地的访问并非简单的点击连接那么容易。与传统互联网不同,暗网的结构是分散且去中心化的,所有的访问都必须经过一系列特殊的渠道。最为人熟知的,便是通过TOR(TheOnionRouter)网络来进行匿名访问。而在TOR网络中,暗网禁地的入口并不是公开的,它们通常被隐藏在加密且复杂的链接中,甚至某些禁地网站的地址也经常变动,极大地增加了破解的难度。

这些网站通过采用复杂的加密技术和不断变换的入口路径,使得普通用户难以轻易进入。暗网的访客往往需要拥有足够的技术背景或通过特定的群体与信息流通渠道才能获得访问这些禁地的“钥匙”。这类访问机制背后,隐藏着一种对身份保护和匿名性的极致追求。为了实现这些目标,用户不仅要使用TOR浏览器,还需要了解如何避开各种可能的追踪技术,比如通过VPN进一步掩盖自己的真实IP地址。

仅仅依靠TOR和VPN这些技术手段,依旧无法保证完全安全。暗网的访问者必须具备一种较为成熟的行为模式,才能在不断变化的环境中保持匿名性。这种行为模式的核心,在于“信息保密”和“身份隐匿”。暗网中的许多禁地都采取了多重加密手段,确保即使有人尝试破解,也很难突破其保护层。这些网站通常有较为严格的准入机制,要求用户进行身份验证或通过复杂的算法验证其访问的合法性。

破解这些复杂机制的关键,在于对用户行为模式的准确分析。在进入暗网禁地之前,用户往往需要经过多个环节的准备,包括搜索和筛选可信的入口、评估访问路径的安全性等。只有通过对暗网行为模式的深入理解,用户才能有效规避潜在的风险,成功突破这一道道屏障。

暗网禁地的访问机制不仅仅是技术难题,更是对用户行为模式的精细调控。每一位暗网的访客都需要充分理解和遵循这些规则,才能成功突破其中的重重限制。在分析暗网用户的行为模式时,我们发现,成功进入暗网禁地的用户通常具备以下几种特征:

高度的匿名性意识

这些用户通常会选择使用TOR等专门的匿名浏览工具,并且严格限制个人信息的暴露。他们在进入暗网之前,会仔细清理自己的浏览记录、缓存文件,并使用VPN等多重加密手段进一步提升匿名性。

信息搜寻的技巧

在进入暗网禁地之前,用户通常需要依赖一些私人论坛、技术交流群或者深度网络搜索来获得最新的暗网地址。这些信息往往并非公开,而是通过口耳相传或是某些隐秘的渠道流传。

多变的访问策略

由于暗网网站的入口地址经常更改,用户需要时刻保持灵活的访问策略。成功的暗网用户不仅依赖于现有的入口,更要在必要时调整自己的策略,灵活应对环境变化,寻找新的突破口。

避免行为轨迹的暴露

在暗网的世界中,每个用户的访问行为都有可能被追踪和记录。因此,暗网用户在进入禁地时,必须特别注意自己的在线行为,如不随意点击陌生链接、不参与可疑的活动,保持低调。

即使如此小心,暗网的禁地依然充满了风险。许多网站会利用复杂的访问验证和反欺诈机制,防止不法分子通过非法手段破解入口。有时,这些机制甚至会对用户的行为进行深度分析,根据其访问模式判定其是否为合法用户。比如,有些网站会检测用户访问的时间、频率,甚至是用户的IP地址变化轨迹,来判断其是否为异常行为。

针对这种严密的反制措施,一些黑客和安全专家逐渐开发出一套“破解入口”的技术手段。这些手段通常包括通过社会工程学技巧、间谍软件或是人工智能算法来突破网站的访问屏障,从而进入禁地。不过,这些手段并不合法且充满了风险,一旦被暗网禁地的监控系统识别,很可能面临法律上的追责。

总结来说,暗网禁地的访问机制是一种多层次、多维度的系统,既有强大的技术防护,也有精细的用户行为模式调控。对于大多数普通用户来说,想要轻松突破这些禁地的难度极大,且风险不可忽视。随着技术的不断发展,破解这些机制的方式也在不断演进,暗网的世界仍然充满了未知的挑战与机遇。